搜索结果: 1-15 共查到“知识库 安全信息工程”相关记录128条 . 查询时间(3.041 秒)

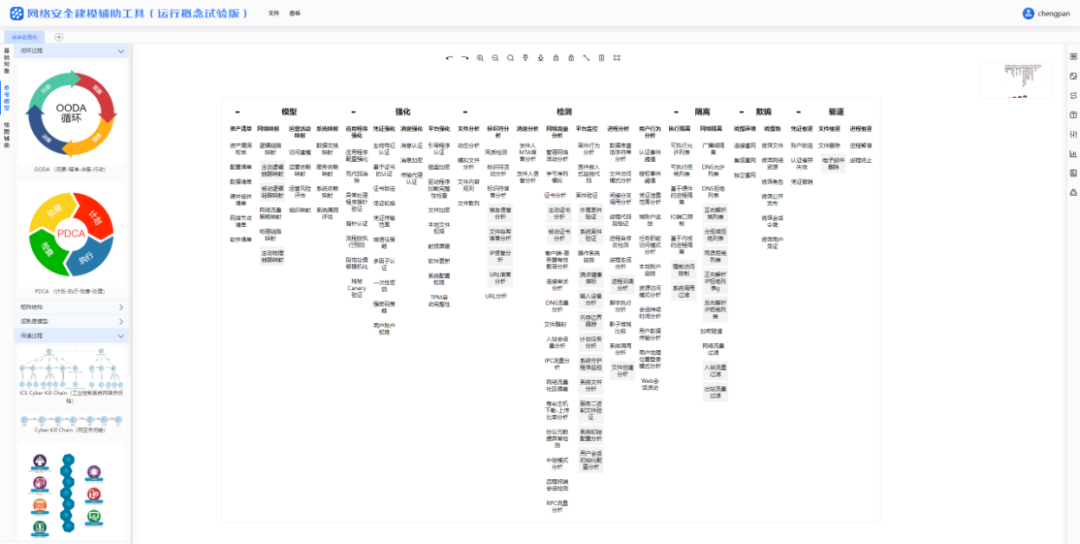

网络安全建模辅助工具试运行絮语(图)

网络安全 建模工具 试运行 知识工程

2023/11/18

如何避免手机APP“偷看”隐私?试试这几招!(图)

手机APP 偷看隐私

2023/11/6

哈尔滨工业大学计算学部学科介绍

哈尔滨工业大学计算学部 学科介绍 计算机科学与技术学科 软件工程学科 网络空间安全学科

2022/8/14

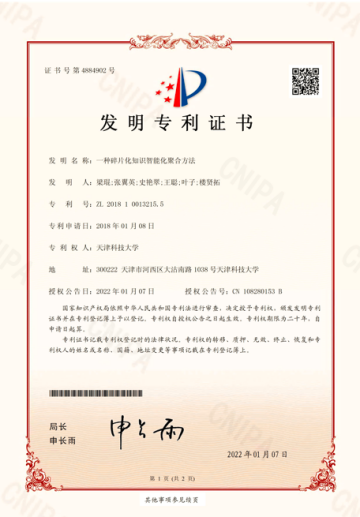

天津科技大学人工智能学院物联网与信息安全科研团队(图)

天津科技大学人工智能学院 物联网与信息安全科研团队 物联网 信息安全

2022/12/25

华南理工大学计算机科学与工程学院信息安全专业介绍(图)

华南理工大学计算机科学与工程学院 信息安全

2022/7/25

《网络与信息安全学报》出版道德

网络与信息安全学报 出版道德

2022/7/21

《网络与信息安全学报》投稿须知

《网络与信息安全学报》 投稿须知

2022/7/21

基于浸入和不变技术的非线性跟踪控制

四旋翼飞行器 非线性控制 渐近跟踪

2019/3/14

为实现欠驱动四旋翼飞行器的位置及偏航渐近跟踪, 本文基于浸入和不变技术(immersion and invariance, I&I)提出非线性跟踪控制方法. 针对四旋翼飞行器的欠驱动特性, 设计了内/外环分别为姿态和位置的双闭环结构, 并采 用浸入和不变技术构建内/外环的稳定跟踪控制器, 利用李雅普诺夫定理保证闭环系统的渐近稳定性. 最后, 在 MATLAB/Simulink环境下进行数值仿真, ...

A REVIEW OF DIGITAL WATERMARKING AND COPYRIGHT CONTROL TECHNOLOGY FOR CULTURAL RELICS

Three-dimensional Model Copyright Protection Digital Watermarking Information Security Protection of Cultural Relics

2018/5/15

With the rapid growth of the application and sharing of the 3-D model data in the protection of cultural relics, the problem of Shared security and copyright control of the three-dimensional model of ...